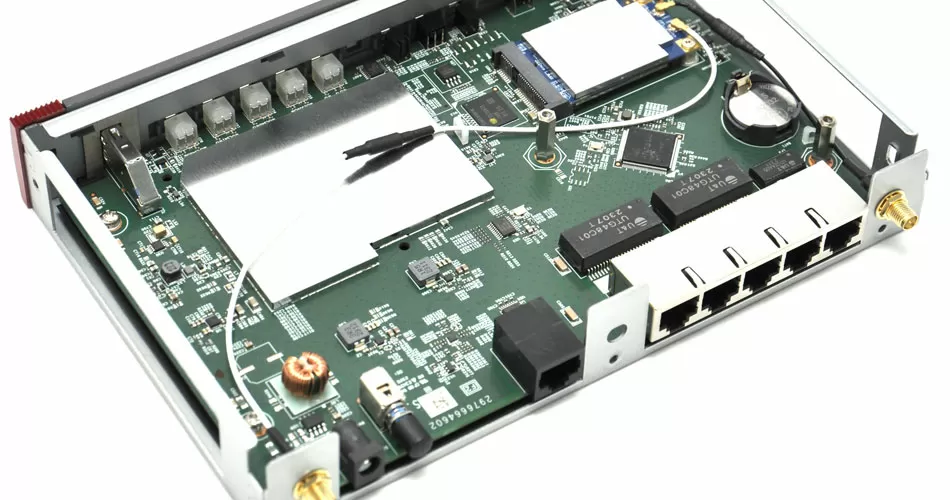

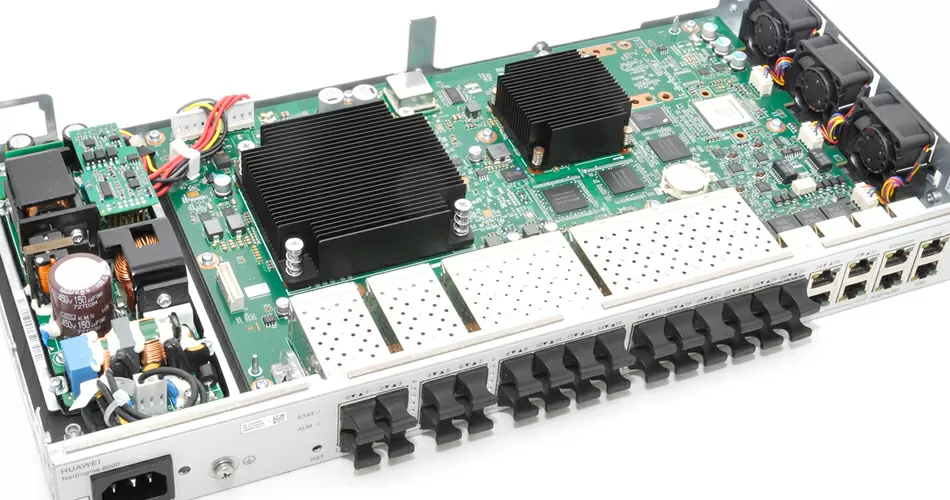

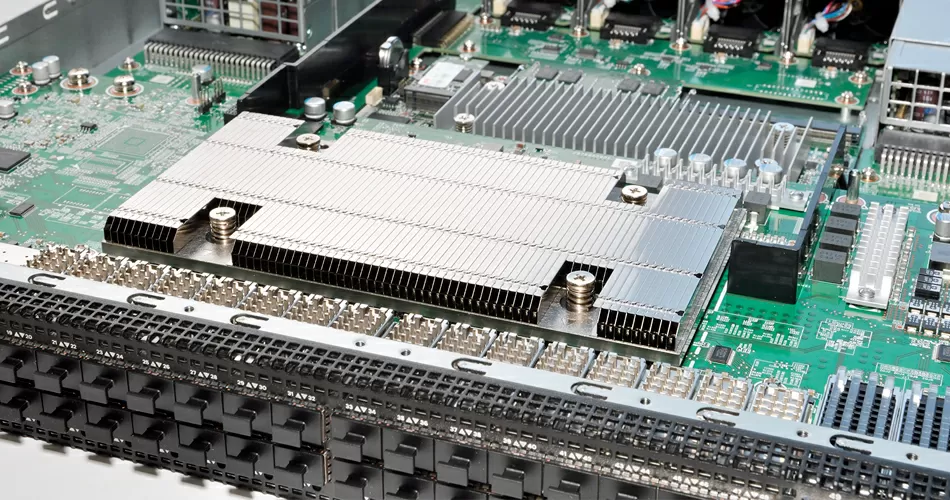

Zyxel CX4800-56F - это высокоплотный L3-агрегационный оптический коммутатор, в котором компания впервые применила 100G-порты: 8 аплинков QSFP28 100GbE дополняют 48 слотов SFP+/SFP28 с поддержкой 10/25GbE, образуя единый 56-портовый стек для агрегации трафика в кампусных и датацентровых фабриках. При паспортной коммутационной матрице до 4 Тбит/с и скорости форвардинга до 2 млрд пакетов в секунду, данный коммутатор уверенно закрывает сценарии высоконагруженных магистралей, где критичны не только полосы пропускания, но и задержки.